El Ransomware no aparece de la nada: sigue una estrategia clara y calculada. La Cadena de Muerte de un Ataque de Ransomware describe cada fase que atraviesa un atacante, desde el primer contacto con la víctima hasta la ejecución del malware y la posterior extorsión.

Conocer este proceso no solo es clave para entender cómo se lleva a cabo un compromiso, sino también para identificar oportunidades críticas de defensa e implementar controles efectivos en cada etapa.

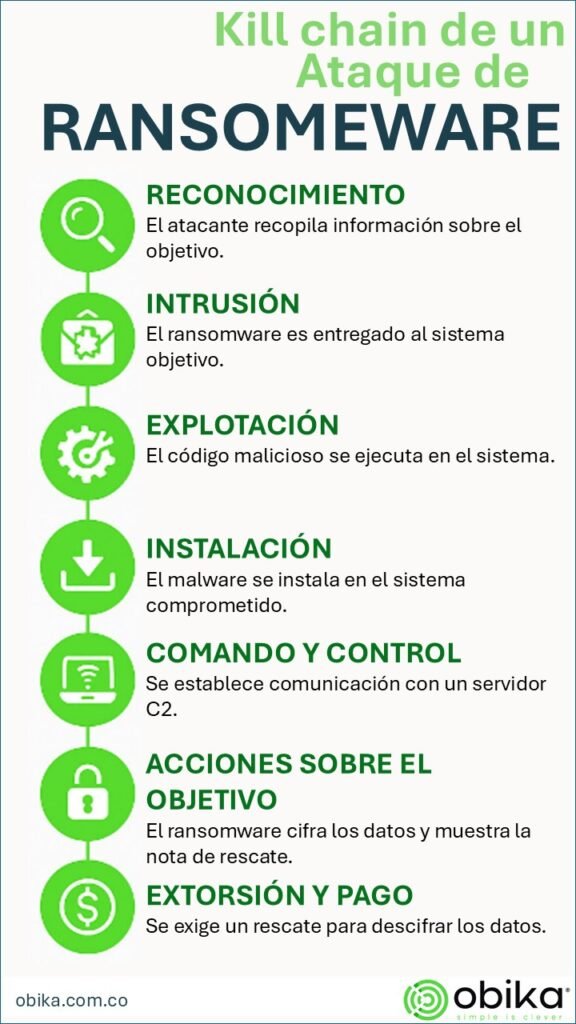

Aquí tienes las fases típicas del Kill Chain de un ransomware:

Comprender este proceso te permite anticipar sus movimientos y fortalecer tu estrategia de defensa, colocando controles específicos en cada etapa crítica.

Cuanto más temprano identifiques un intento de compromiso, mayores serán tus posibilidades de detener el ataque antes de que cause daño real.

En el mundo de la ciberseguridad, quien entiende el proceso, domina la prevención. ¡No dejes que tu organización sea la próxima en caer en la trampa del Ransomware!

🔍 1. Reconocimiento (Reconnaissance)

El atacante recopila información sobre el objetivo. Esto puede incluir:

- Escaneo de puertos y servicios.

- Análisis de redes sociales.

- Recolección de correos electrónicos.

- Búsqueda de credenciales filtradas en la Dark Web.

🔐 Objetivo: Identificar puntos débiles y formas de acceso.

🚨 Exfiltrando credenciales corporativas de VPN: Incidente Hackeo a Uber (2022) Posiblemente de una filtración previa o compra en Dark web y utilizando técnicas de MFA fatigue attack (bombardeo de notificaciones push para MFA hasta que el usuario acepta una por error).

📩 2. Intrusión (Delivery)

El atacante introduce el ransomware en el sistema. Formas comunes:

- Phishing (correo con adjunto malicioso o link).

- Descargas de sitios comprometidos (drive-by-download).

- Vulnerabilidades en servicios expuestos.

🧪 Objetivo: Infiltrar el payload inicial sin ser detectado.

🚨 La principal vulnerabilidad técnica utilizada históricamente por el Ransomware para propagarse es: Vulnerabilidades en el protocolo SMB (Server Message Block), especialmente EternalBlue (CVE-2017-0144).

El Ransonware famoso, WannaCry (2017) y NotPetya (2017) lo explotaron para propagarse de forma masiva y automática.

🚪 3. Ejecución (Execution)

El código malicioso se ejecuta en el sistema comprometido. Puede ser:

- A través de macros en documentos.

- Script automatizado (PowerShell, etc.).

- Herramientas legítimas mal utilizadas (living-off-the-land).

💣 Objetivo: Ganar control y persistencia en el sistema.

🚨¿Por qué los privilegios administrativos son un gran error frente al Ransomware?

En ataques de Ransomware como Ryuk, Conti o LockBit, una vez comprometido un equipo de usuario con privilegios administrativos:

- El malware desplegaba scripts de PowerShell para desactivar EDRs (Endpoint Detection and Response) y antivirus.

- Cifraba carpetas compartidas de forma masiva aprovechando credenciales privilegiadas.

- Se movía lateralmente usando herramientas de administración como PsExec o WMIC.

🎮 4. Acceso y Control (Command & Control - C2)

El ransomware establece comunicación con los servidores del atacante:

- Para recibir instrucciones.

- Descargar módulos adicionales.

- Enviar información de la víctima.

🌐 Objetivo: Mantener el control remoto del sistema infectado.

🚨 El Ransomware moderno depende muchísimo de herramientas como Cobalt Strike y Sliver para Comando y Control, usando HTTPS, DNS, y túneles cifrados para ocultarse.

Conti ransomware: Usaba Cobalt Strike beacons para moverse lateralmente y mantener el control incluso cuando cambiaban credenciales internas.

LockBit: Usó túneles Ngrok para crear canales C2 difíciles de detectar en tráfico normal HTTPS.

Black Basta: Migró a usar Sliver para evitar detección basada en firmas de Cobalt Strike.

Ryuk: Inicialmente operaba con Metasploit y después migró a Cobalt Strike.

📦 5. Movimiento lateral y elevación de privilegios

El atacante explora la red interna, accede a otros dispositivos, y busca:

- Credenciales adicionales.

- Servidores críticos o respaldos.

🧭 Objetivo: Ampliar el alcance del ataque.

🚨 flujo del ataque, Ransomware Conti, usó credenciales robadas y técnicas de movimiento lateral con Cobalt Strike y PsExec, apoyándose en herramientas como Mimikatz para escalar privilegios y comprometer redes enteras antes de desplegar ransomware:

- Acceso inicial: Acceden a un equipo mediante RDP con contraseñas débiles/filtradas.

- Elevación de privilegios: Ejecutan Mimikatz para obtener credenciales de administrador del equipo.

- Movimiento lateral: Con las credenciales de admin:

- Se conectan a otros servidores usando PsExec.

- Abusan de SMB para compartir cargas maliciosas.

- Usan Rubeus para robar tickets Kerberos y acceder a otros recursos.

- Compromiso total: Cuando tienen control sobre la mayor parte de la infraestructura, lanzan el cifrado masivo.

🔒 6. Acciones en el objetivo (Encryption & Exfiltration)

Se cifran los archivos y, en muchos casos:

- Se exfiltra la información antes del cifrado.

- Se borran respaldos locales o remotos.

🔐 Objetivo: Dejar a la organización sin acceso a sus datos.

🚨 El Ransomware moderno usa herramientas legítimas como Rclone, WinRAR, 7-Zip, MegaCMD, Ngrok, FTP/SFTP y túneles cifrados para robar datos antes de cifrarlos (plink.exe).

Conti Ransomware: Usó Rclone para exfiltrar datos hacia servidores en la nube antes del cifrado.

LockBit: Usó WinRAR para empaquetar bases de datos robadas y luego las transfirió por FTP.

BlackCat (ALPHV): Empleó Ngrok y MegaCMD para transferir archivos grandes sin dejar rastros directos en la red interna.

💰 7. Extorsión (Ransom Demand)

Se muestra el mensaje de rescate:

- Se exige un pago (generalmente en criptomonedas).

- Se amenaza con divulgar la información si no se paga.

💸 Objetivo: Obtener beneficio económico.

🧩 BONUS: Persistencia

Algunos atacantes dejan puertas traseras para un segundo ataque o para garantizar el pago si se intenta restaurar sin pagar.